前言

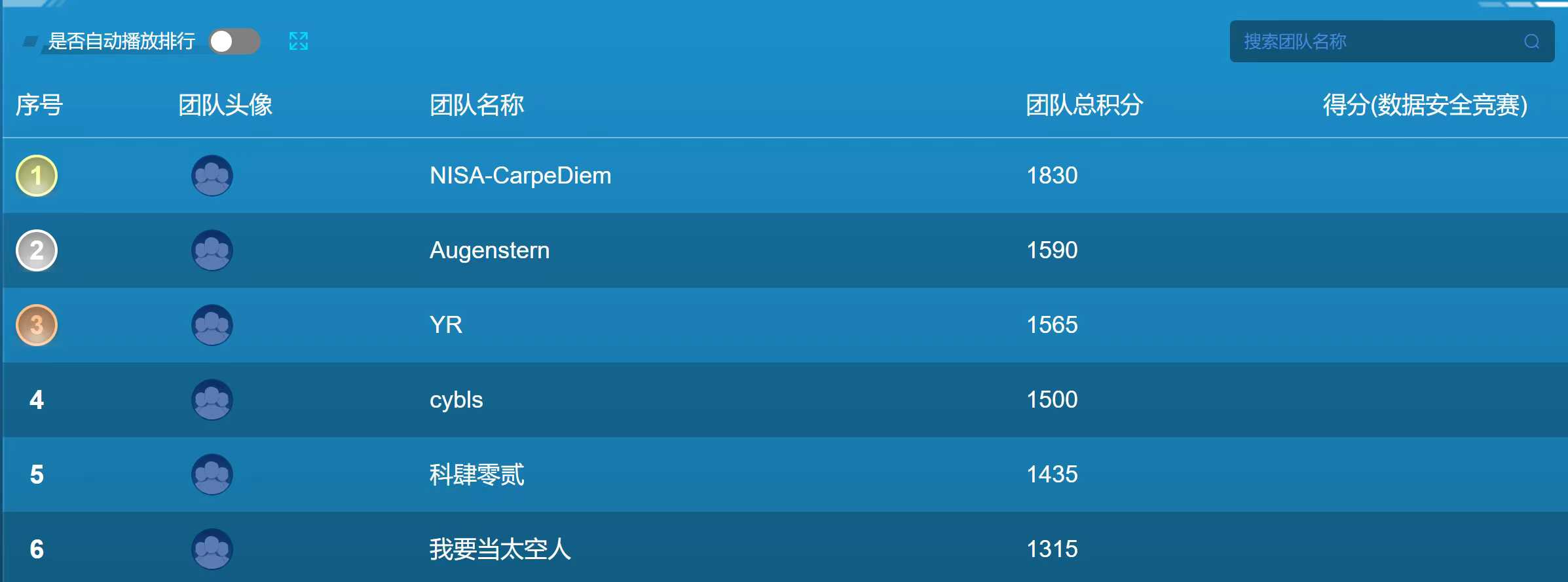

太抽象了,绷不住,稳了一天,以为可以不遗憾了,拿个高职组第一,最后五分钟差不多,家被偷了,没有密码✌,re又是go的,难崩,前面好多都是本科✌,呜呜呜,终究还是梦碎福师大了,太卷了

解题

蛮把misc写了吧,感觉挺好玩的其实

evidence

题目大概描述就是有个压缩包,密码在剪切板这样

用vol先看镜像信息

./volatility -f easyraw.raw imageinfo然后根据他的意思,找一下压缩包,因为我的思路是东西应该是在桌面,就直接搜索桌面的文件了

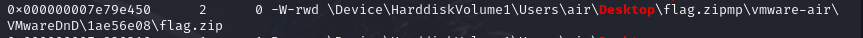

./volatility -f easyraw.raw --profile=Win7SP1x64 filescan |grep Desktop 还真桌面看到flag.zip了,我就直接dump下来了

./volatility -f easyraw.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000007e79e450 -D ./拉到桌面改后缀确定了他就是要的zip,在剪切板看密码

./volatility -f easyraw.raw --profile=Win7SP1x64 clipboard

解压得到flag

DASCTF{584169a7074d6c8563512c76e3658bb3}findme

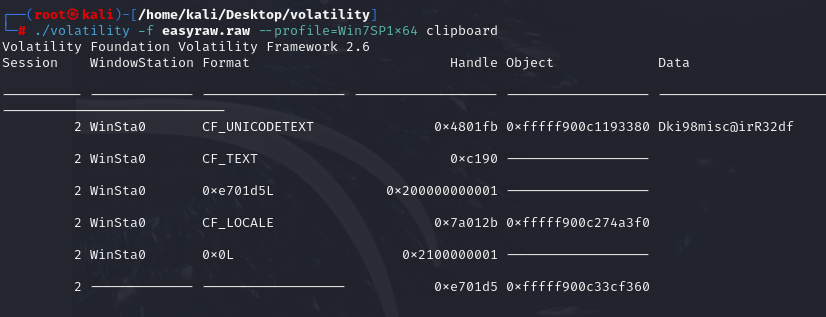

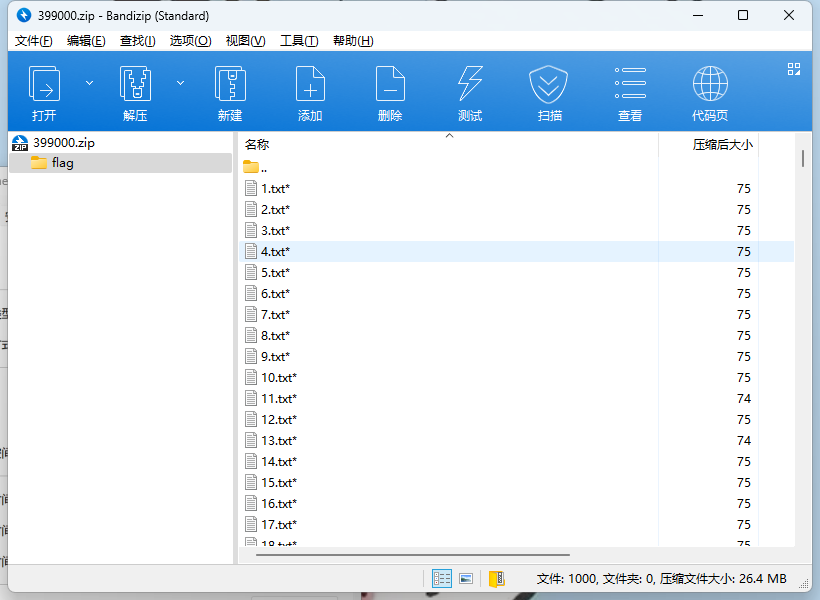

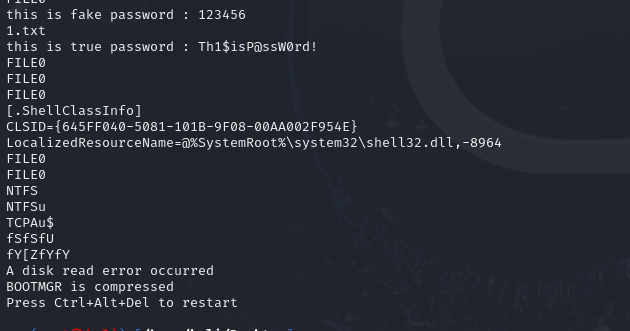

下载解压后是一个001后缀的文件,一开始没啥思路吧,丢kali里面用binkwalk分离了一下

binwalk -e findme.001 --run-as=root得到一个压缩包,里面有好几个文本文件

然后strings这个001后缀的文件,得到解压密码

解压之后发现里面flag基本都是false,用kali写个命令找到true的

grep -i "true" ./*

DASCTF{b731d45d-7de4-4ae5-9eb2-ae6e889cc2ef}不良劫

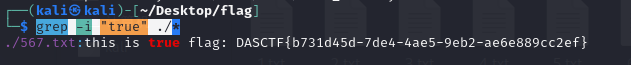

下载就一张图片,看题目的意思以为是修改宽高,然后就试了试发现没用,就试了盲水印

勉勉强强可以看到一点,下载下来慢慢看,得到一半的flag

8b33-ced16f847e39用foremost又得到一个残缺的二维码

直接ps开始手修,或者使用工具https://merri.cx/qrazybox/

如果没修好也没事,用cyberchef可以硬读(原理是qrcode的容差)

最终成品:

DASCTF{014c6e74-0c4a-48fa-8b33-ced16f847e39}gza_Cracker

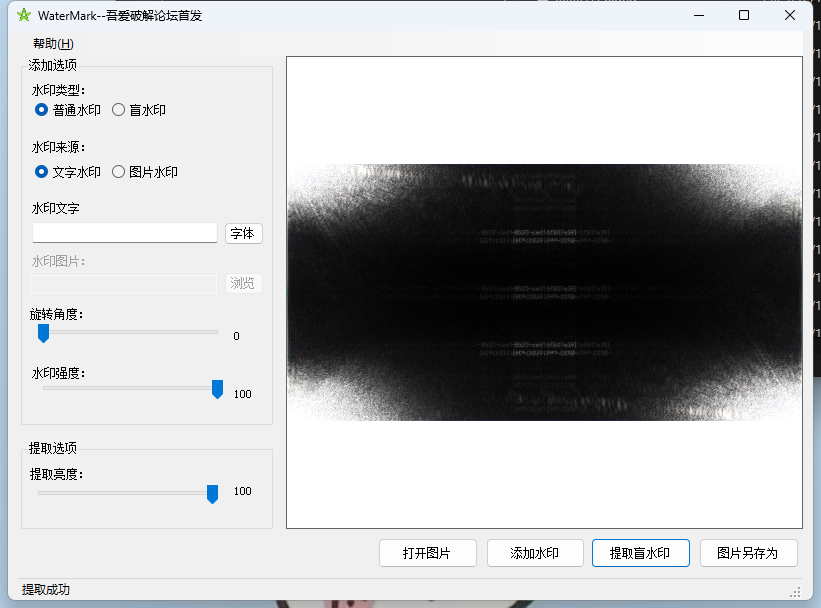

抽象的哥斯拉流量爆破,好抽象啊呜呜呜,开局先看看能导出什么文件

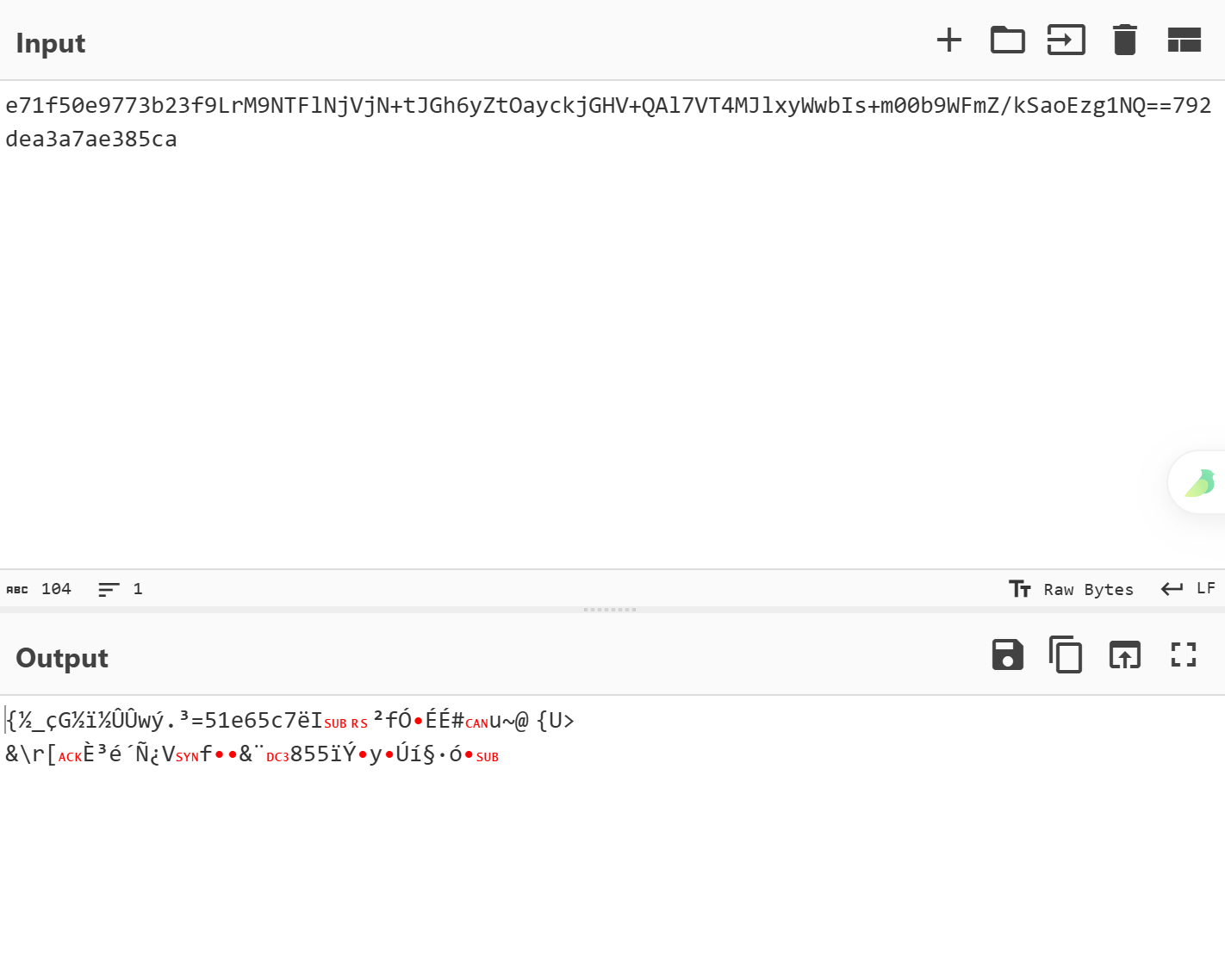

首先是翻到了这个类似于字典吧,接着随便找一个包,base64解密

发现51e65..开头类似密钥的东西(原理是XOR的特性)

写一个字典批量转md5的脚本

import hashlib

# 打开文件

with open('dict.txt', 'r', encoding='utf-8') as f_in, open('out.txt', 'w', encoding='utf-8') as f_out:

# 读取并处理每一行

for line in f_in:

# 去除行尾的换行符

line = line.strip()

# 对字符串进行MD5加密

md5_obj = hashlib.md5(line.encode('utf-8'))

# 获取加密后的32位密文

md5_str = md5_obj.hexdigest()

# 将密文写入到新文件

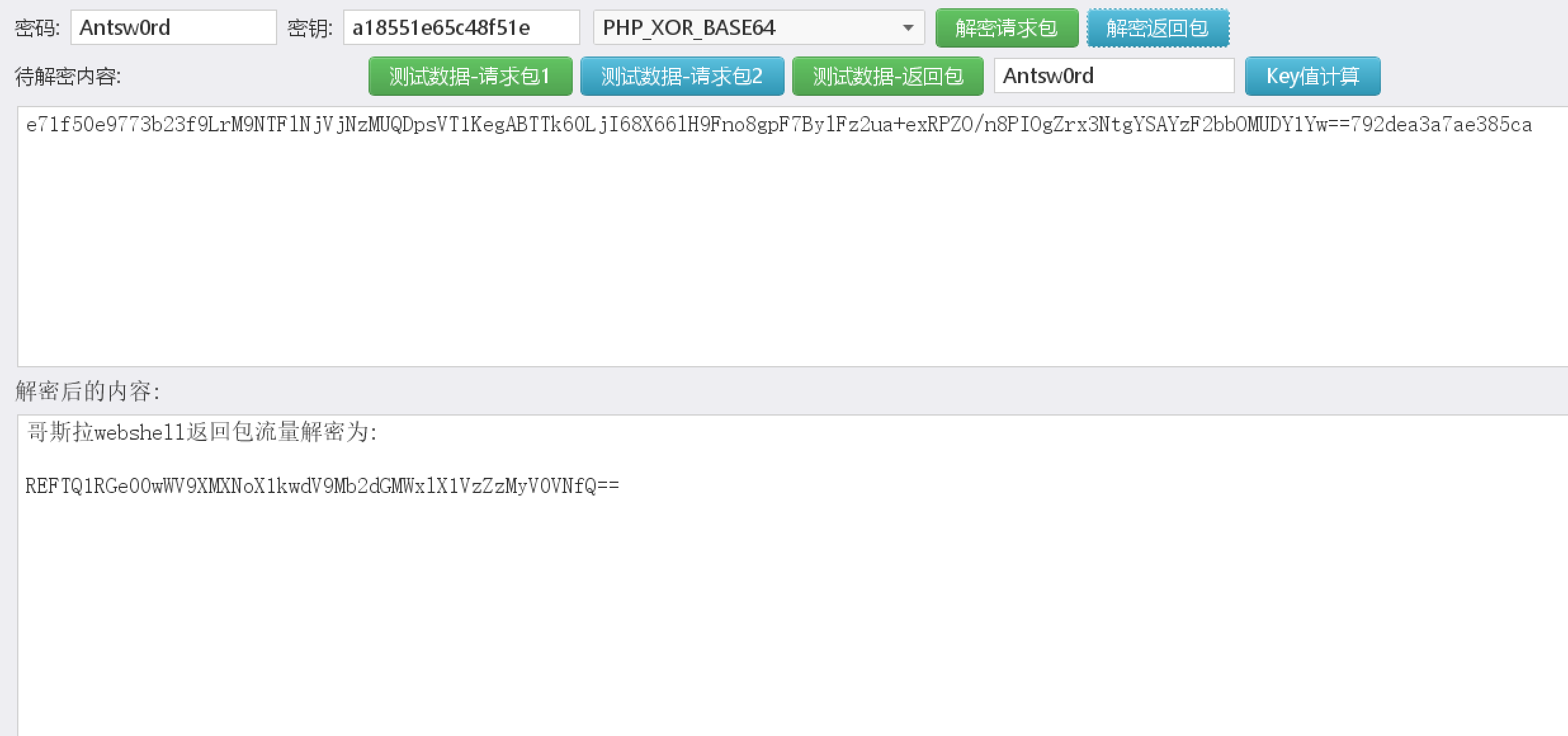

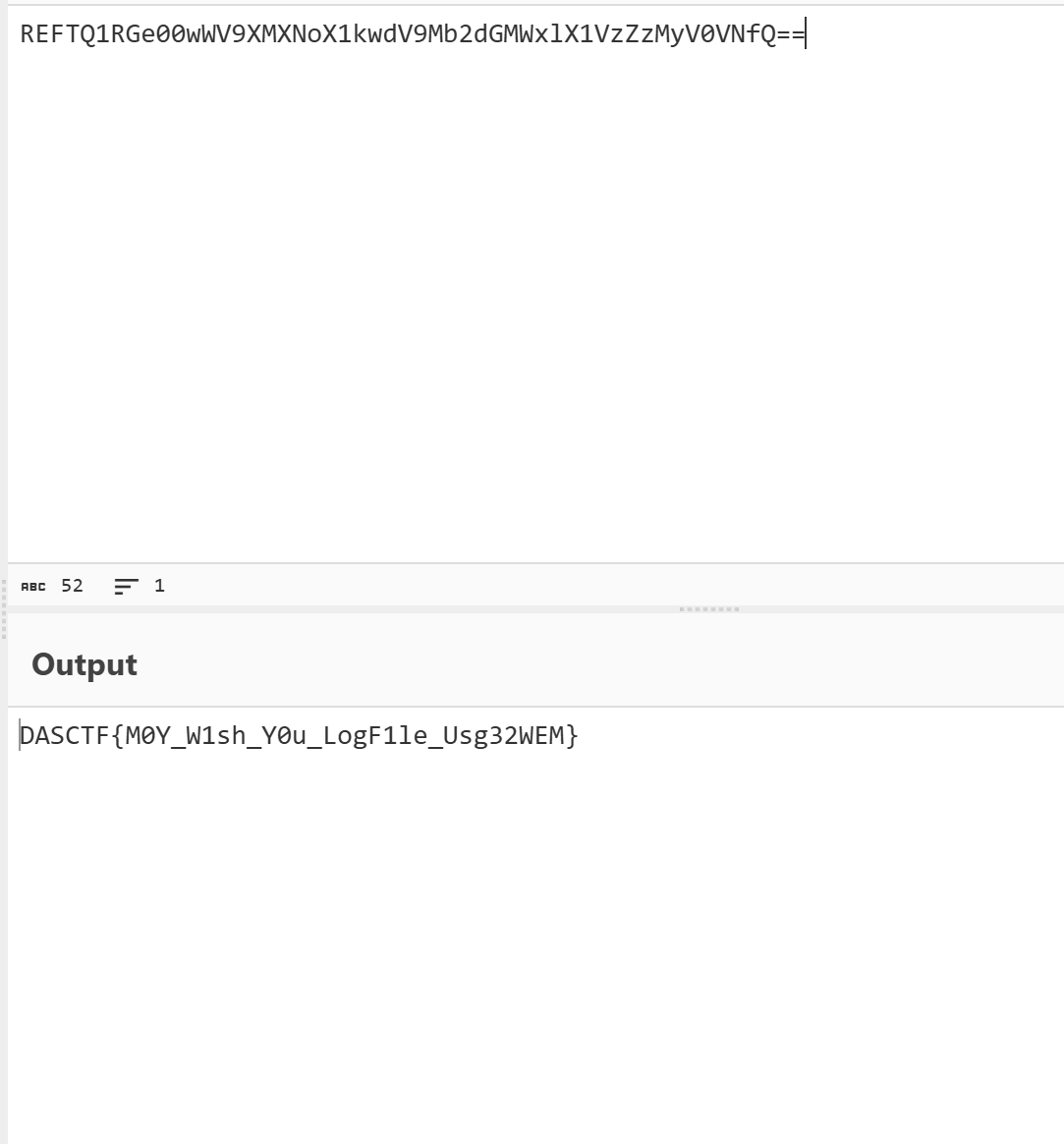

f_out.write(md5_str + '\n')搜索发现是Antsw0rd,然后在第14个包解密得到一段base64

解密base64得到flag

DASCTF{M0Y_W1sh_Y0u_LogF1le_Usg32WEM}

info 评论功能已经关闭了呐!