还是之前刷的,今年听说国赛的赛制变了,感觉省赛也要变,又开始迷茫上了,有一说一不是很想打,做ctf都一个头两个大了,更别提内存取证和单机取证啊,啊啊啊,我好菜

题目介绍

收到通知,公司内部有一台闲置服务器发现了异常的流量,你是一名安全工程师,现在需要你对这台服务器进行数字取证

找出黑客成功入侵服务器的攻击时间

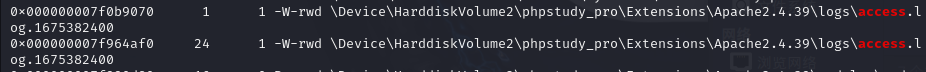

./volatility -f data.raw --profile Win7SP1x64 netscan看到有httpd和phpstudy,既然是要找入侵成功的时间直接看搜搜阿帕奇的日志文件

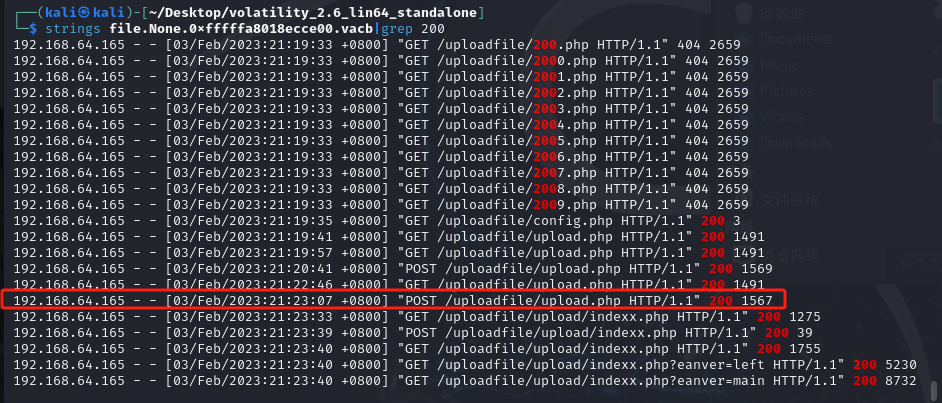

dump下来分析,直接string搜索状态为200

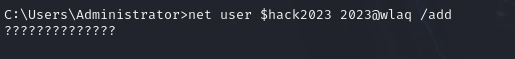

找出黑客入侵系统后创建的后门账户

直接看历史执行命令

./volatility -f data.raw --profile Win7SP1x64 consoles

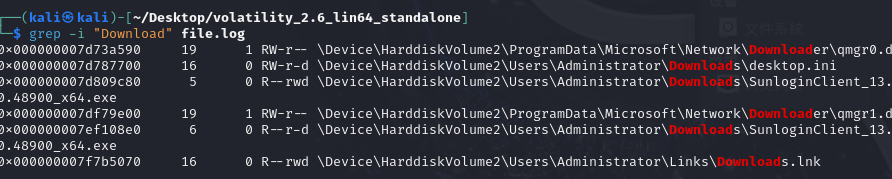

找出黑客下载到服务器上的恶意文件

把filescan的输出内容写入file.log中,搜索download目录,得到恶意文件

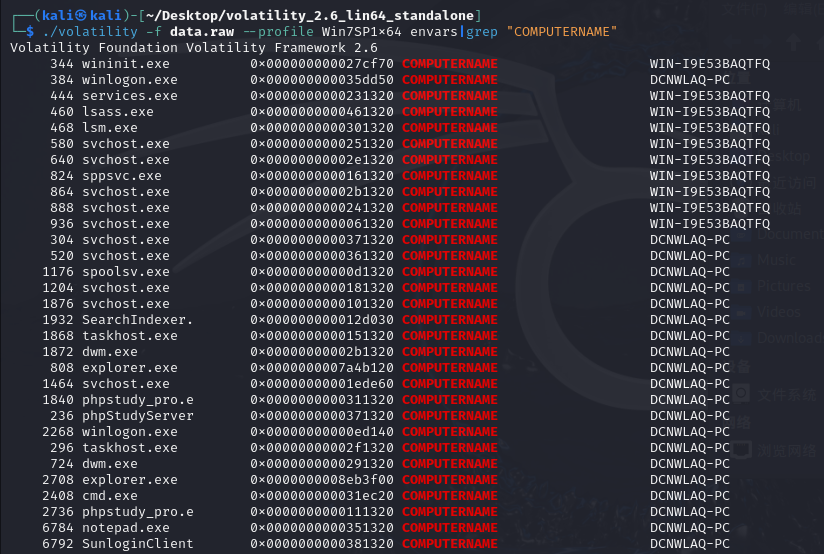

将系统之前的主机名称作为flag值提交

两种方式,一种通过查看注册表键值获取主机名,这种获取到主机名会及时更新,第二种方式通过应用程序的环境变量来获取主机名称,系统主机名更改后如果没有重启那么像”wininit.exe”这类的系统初始进程的环境变量值是不会及时改变的,通过此特性找到之前的主机名称

volatility -f data.raw --profile Win7SP1x64 envars|grep "COMPUTERNAME"

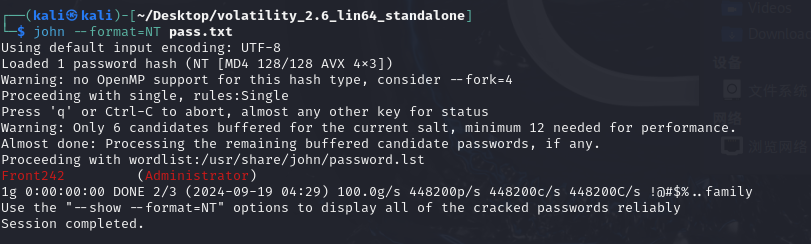

将系统管理员的账户密码作为flag值提交

hashdump后john解密

答案汇总

| 序号 | 任务内容 | 答案 | |

|---|---|---|---|

| 1 | 找出黑客成功入侵服务器的攻击时间 | flag{2023:21:23:07} | |

| 2 | 找出黑客入侵系统后创建的后门账户 | flag{hack2023+2023@wlaq} | |

| 3 | 找出黑客下载到服务器上的恶意文件 | flag{SunloginClient_13.1.0.48900_x64.exe} | |

| 4 | 将系统之前的主机名称作为flag值提交 | flag{WIN-I9E53BAQTFQ} | |

| 5 | 将系统管理员的账户密码作为flag值提交 | flag{Front242} |

info 评论功能已经关闭了呐!