小记

不出意外的话,应该是最后一次在博客上面更新有关评估的内容了,啊啊啊啊啊,这呆逼比赛时间终于定了,马上比完就可以做自己的事情了,在资源和信息一直落后于别人的情况下,我四处不要脸的舔着大哥们要资料,真是对我太好了~

单机取证咋说呢,给我的感觉就是做的想吐,在做这一份的时候,我有一半都是看着wp操作的,大佬们别骂我。也是慢慢总结一点小思路出来,比打ctf难受多了,我要和你们这群ctf✌️爆了。

题目

老规矩,答案起手

| 证据编号 | 在取证镜像中的原始文件名 | 镜像中文件Hash码(MD5,不区分大小写) |

|---|---|---|

| evidence 1 | eg2kX.jpg | 85cdf73518b32a37f74c4bfa42d856a6 |

| evidence 2 | ZQOo2.jpg | 9e69763ec7dac69e2c5b07a5955a5868 |

| evidence 3 | p3qQ4.jpg | a9a18aecec905a7742042461595b4b5c |

| evidence 4 | nsOh2.png | f5b9ce3e485314c23c40a89d994b2dc8 |

| evidence 5 | RVlYt.zip | 3f67593f11669c72a36bad4d41a83a78 |

| evidence 6 | mkjRv.7z | e610fcd2a0cd53d158e8ee4bb088100a |

| evidence 7 | OR8iq.xml | 28ba933c31fd60f8c4461aed14a8c447 |

| evidence 8 | 8cFQj.py | 7fccfb1778b15fbc09deb6690afc776a |

| evidence 9 | jMH7w.js | a0f08aa0d5a64b8ed457c5f5694000f2 |

| evidence 10 | 01d98.gif | d708444963b79da344fd71e5c72f7f02 |

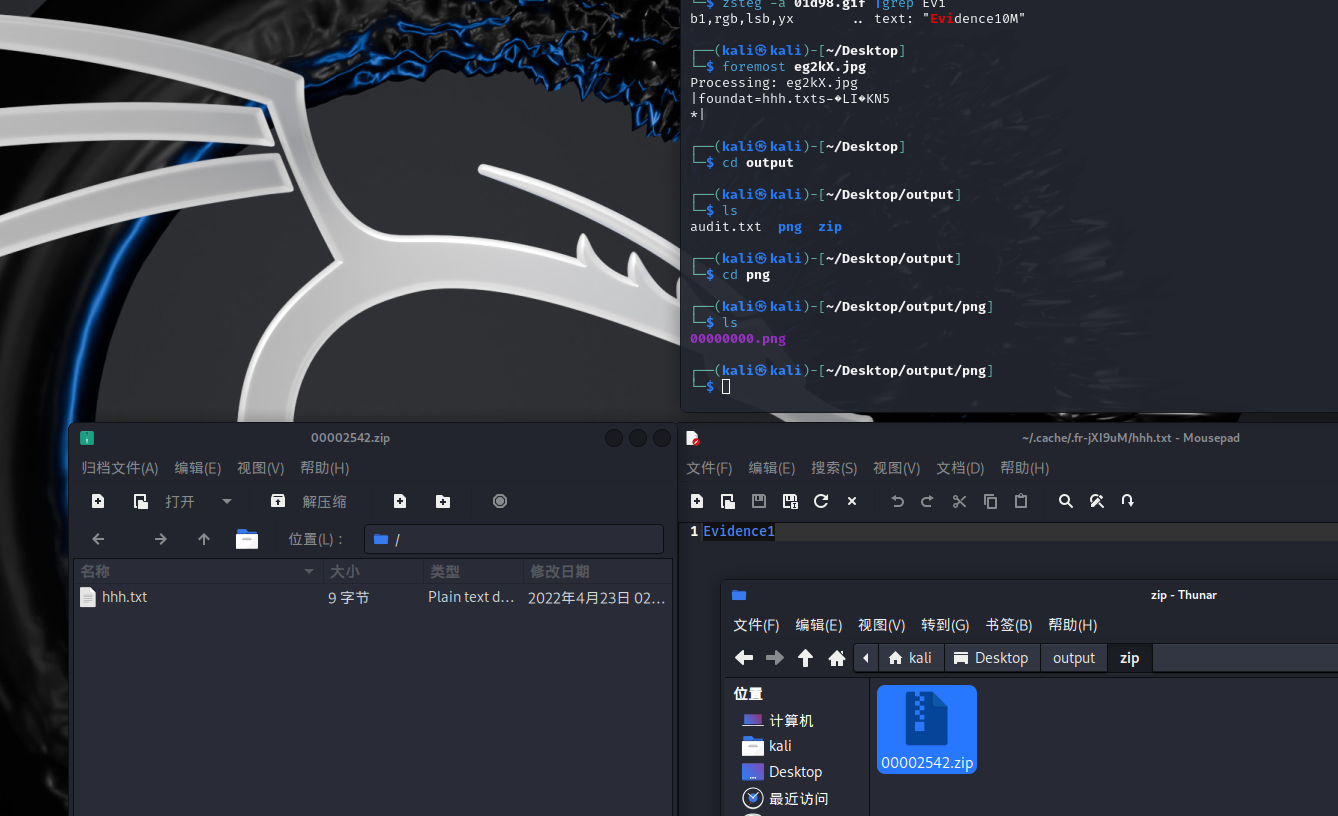

Evidence1

先把图片导出,丢kali里面分离,发现有个zip解压得到的文本里面就是第一个了

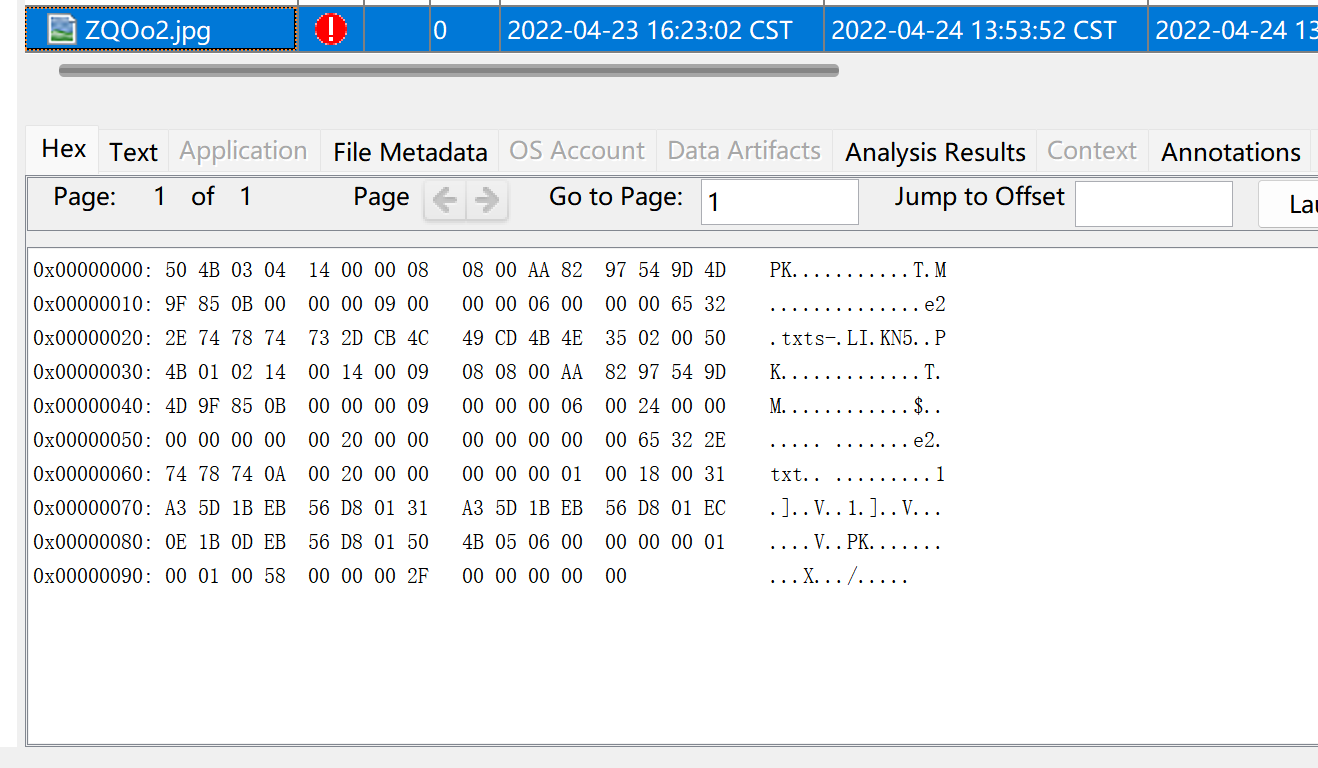

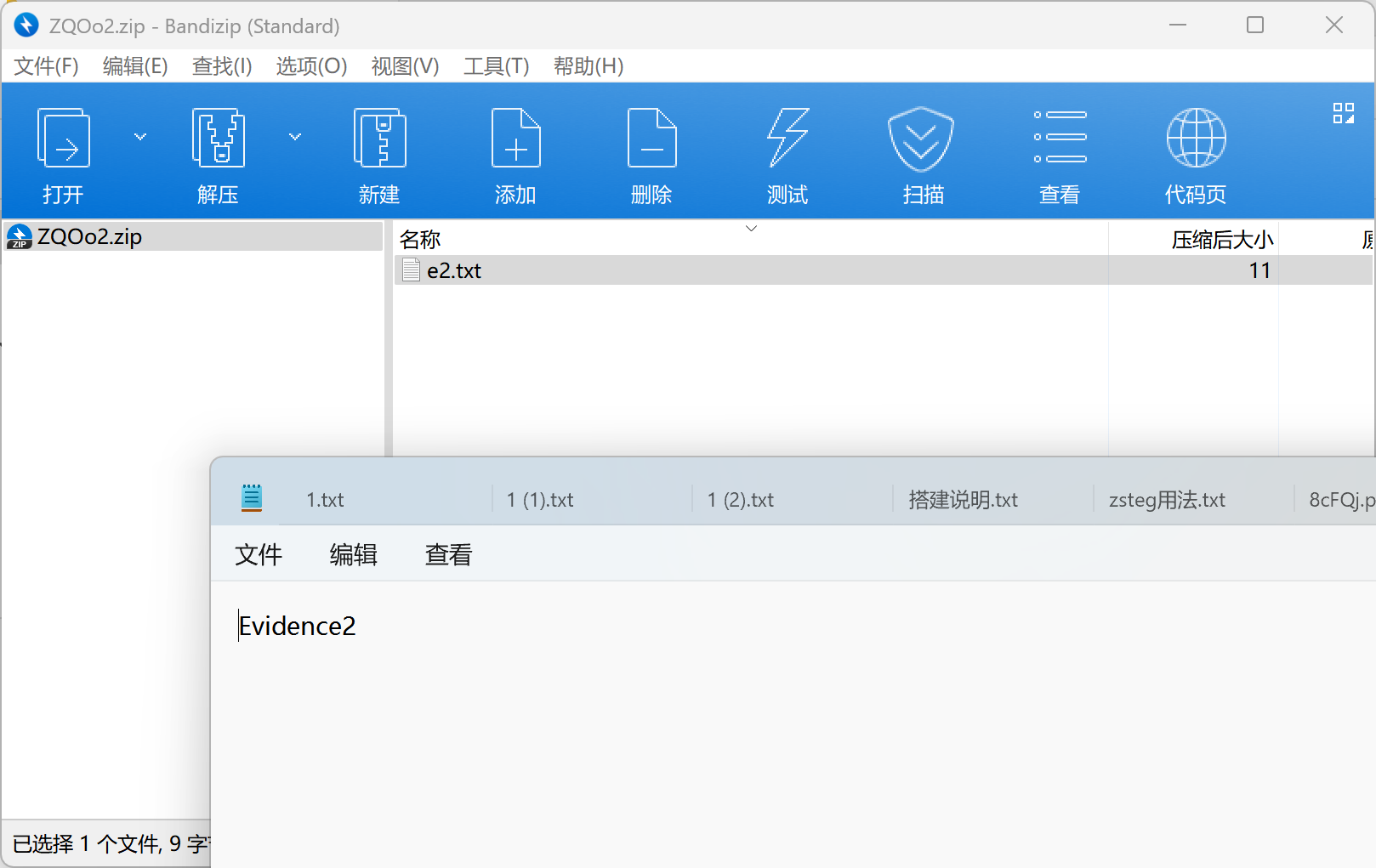

Evidence2

发现后缀和文件头不同,存着看看吧

保存打开发现是伪加密,改一下就好了

Evidence3

看到图片的高不对劲,图片不完整,尝试一下

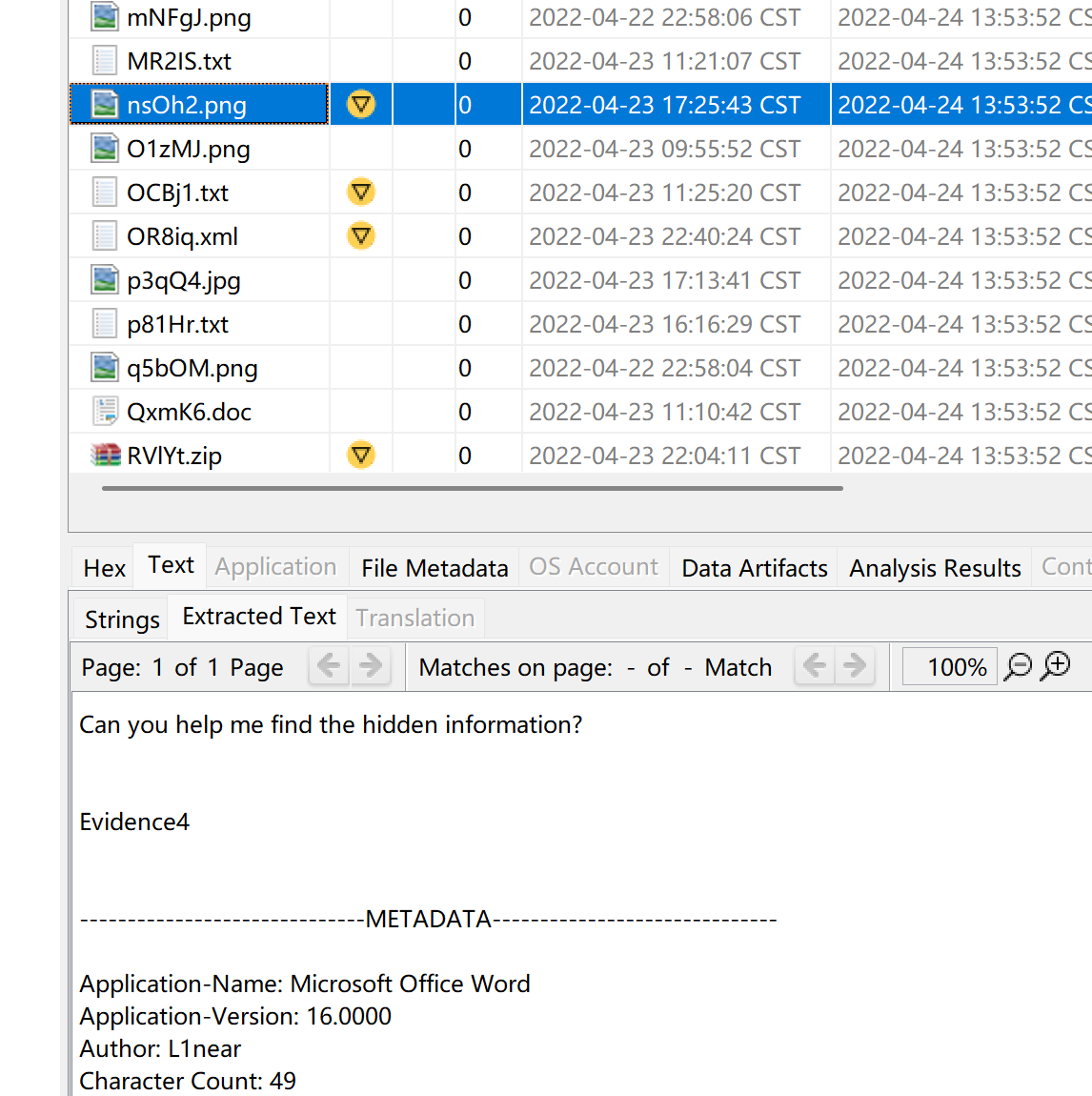

Evidence4

因为我习惯性一个一个点,这个啥也不用干,就看到了

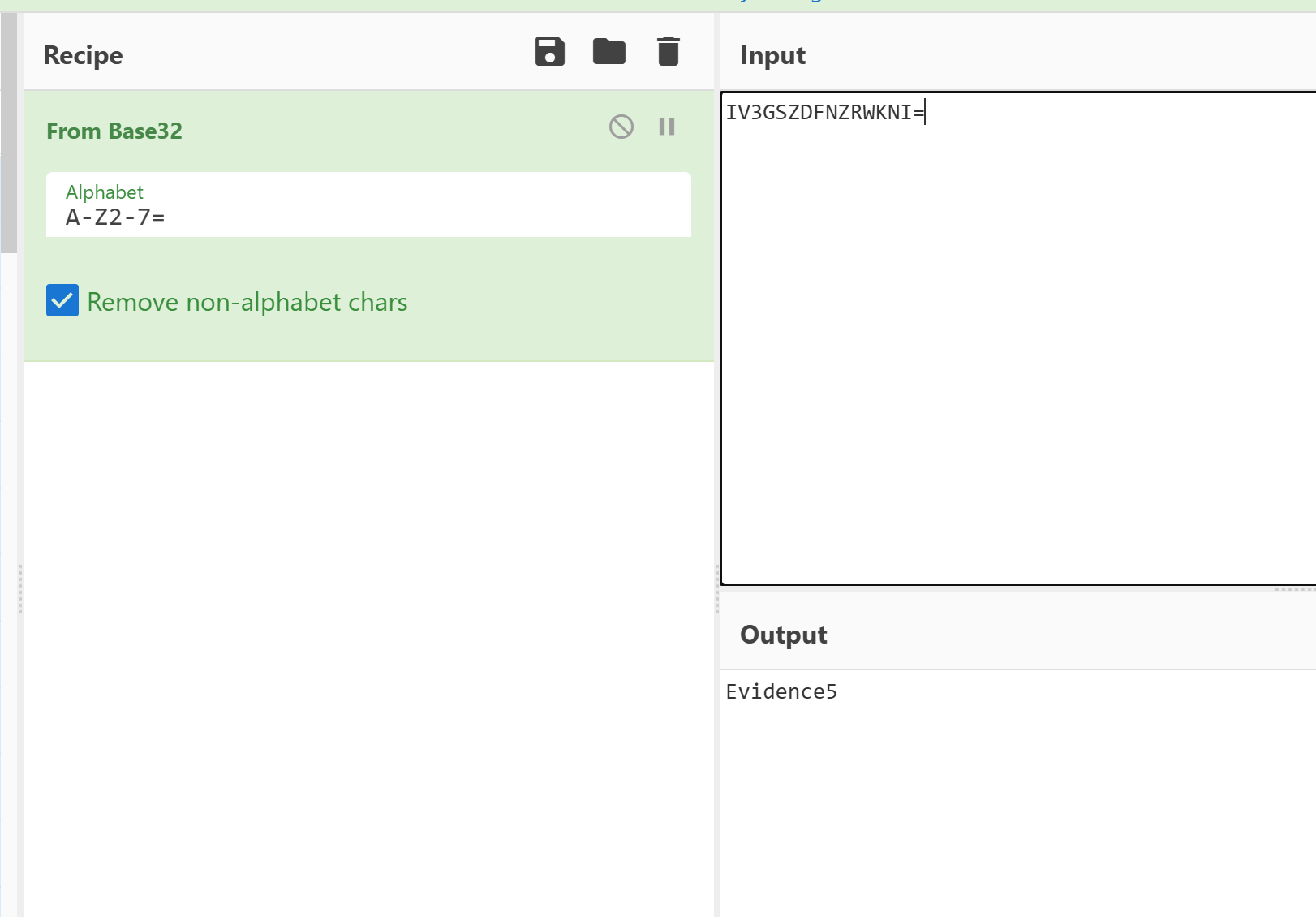

Evidence5

因为文件头和后缀不一致,winhex打开,才看到有一个base32,解密就好

Evidence6

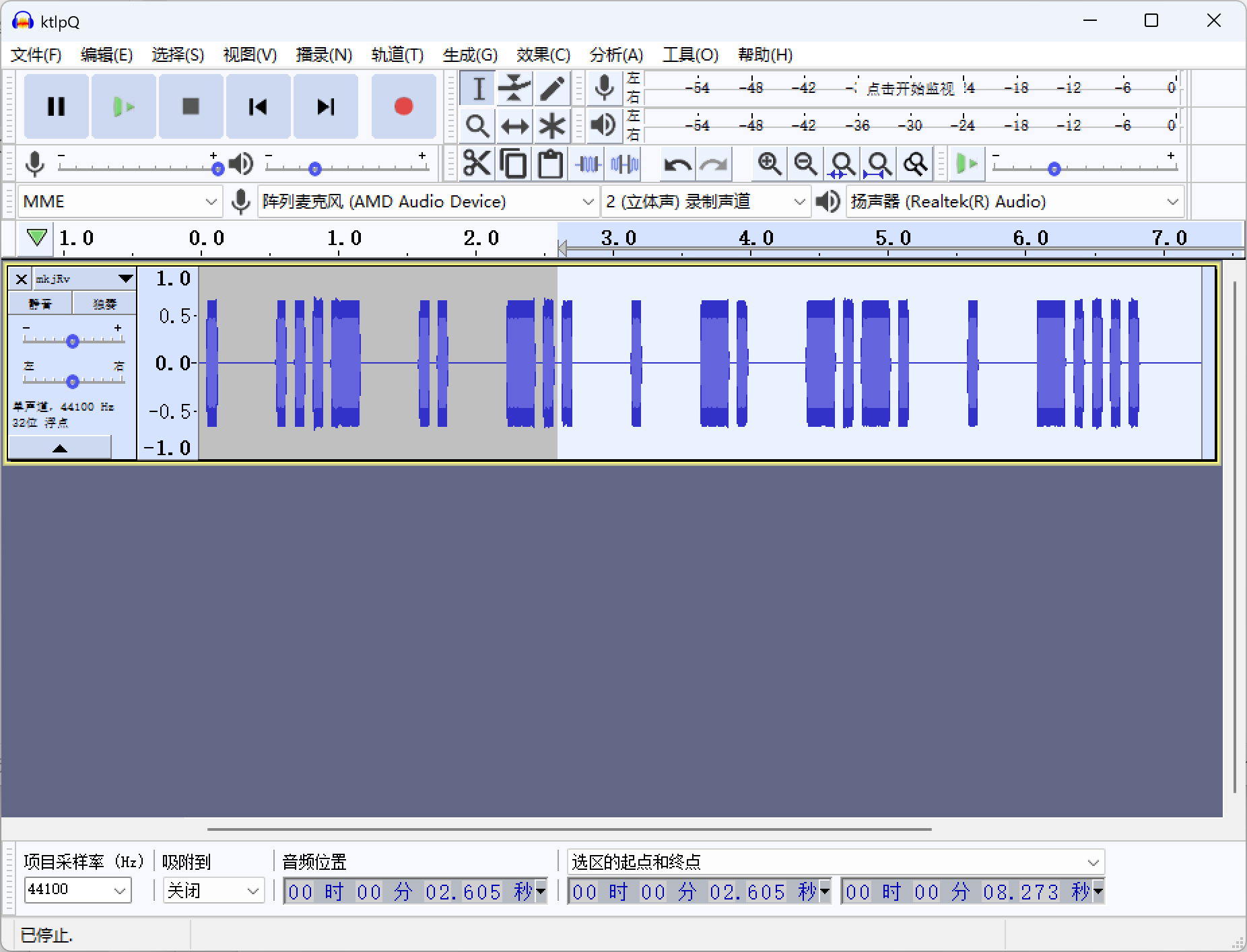

音频隐写,放在audacity里面,发现是摩斯密码

解密一下

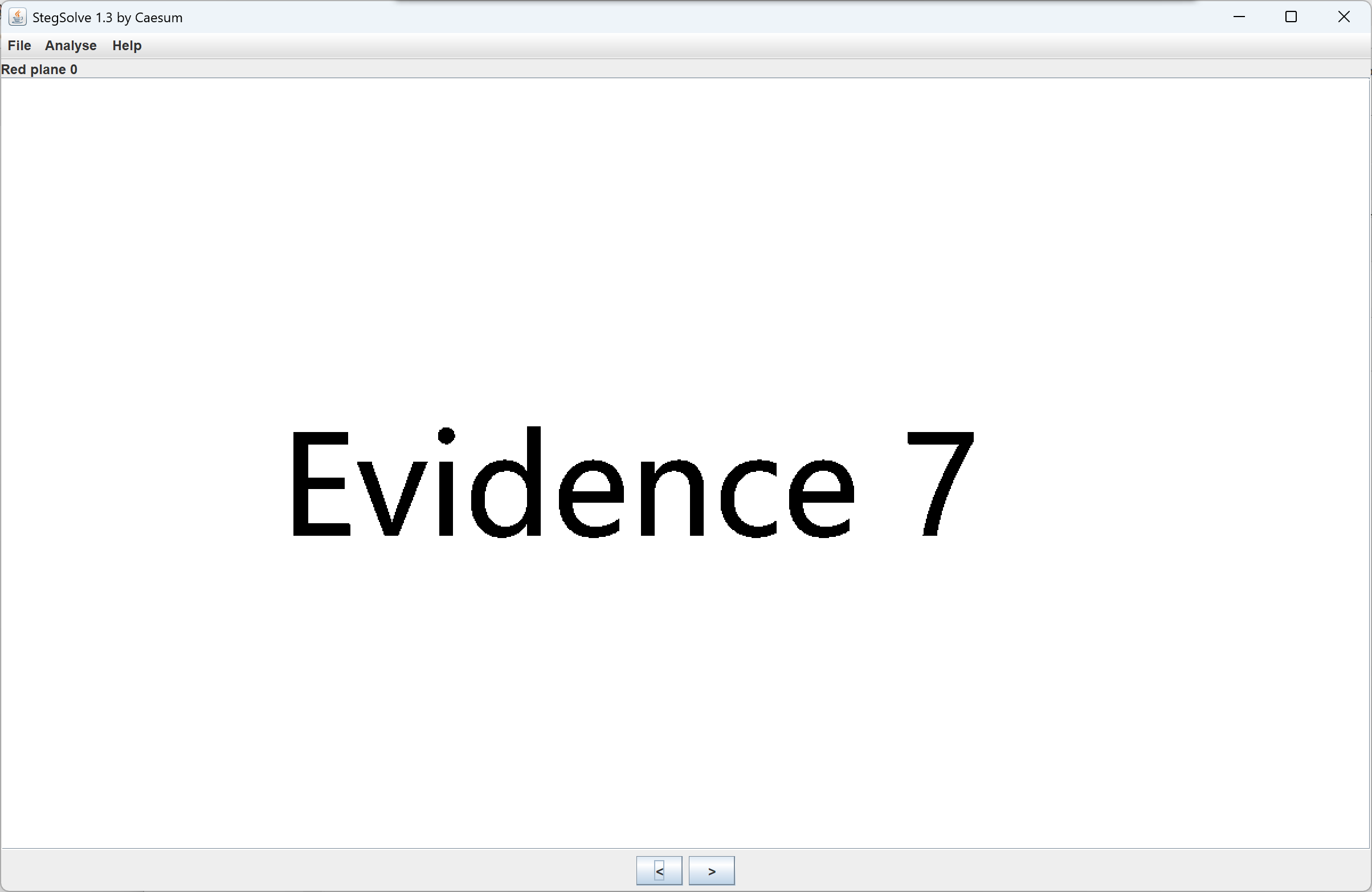

Evidence7

发现后缀是xml,但是文件头是图片,下载下来看看,看看隐写

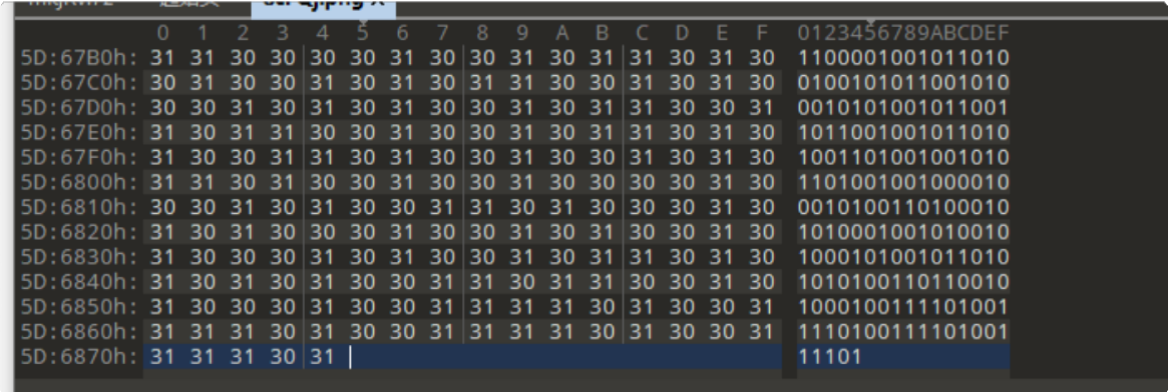

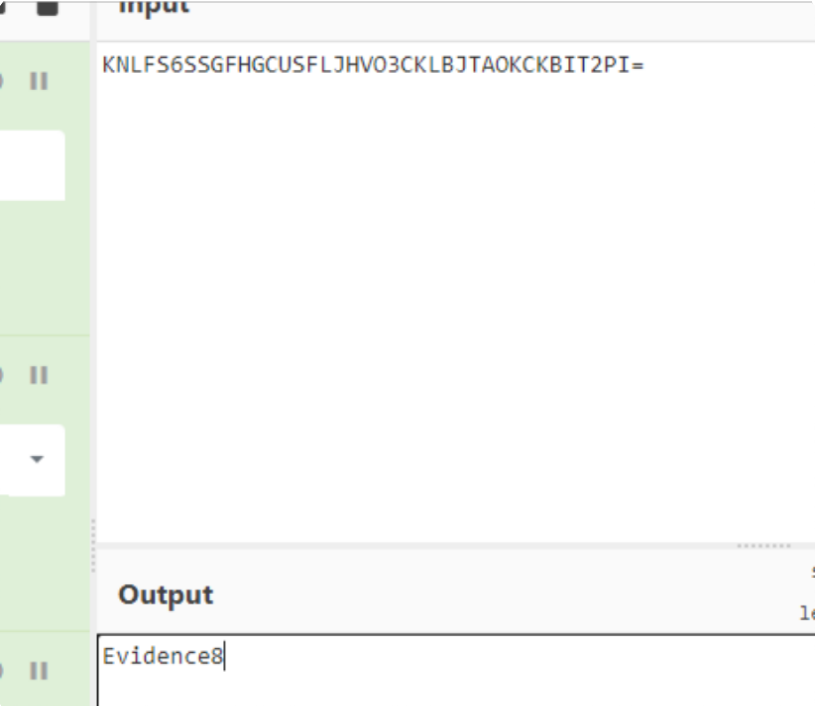

Evidence8

发现也是文件头和后缀不一致,winhex打开发现后面一大段二进制

直接解密

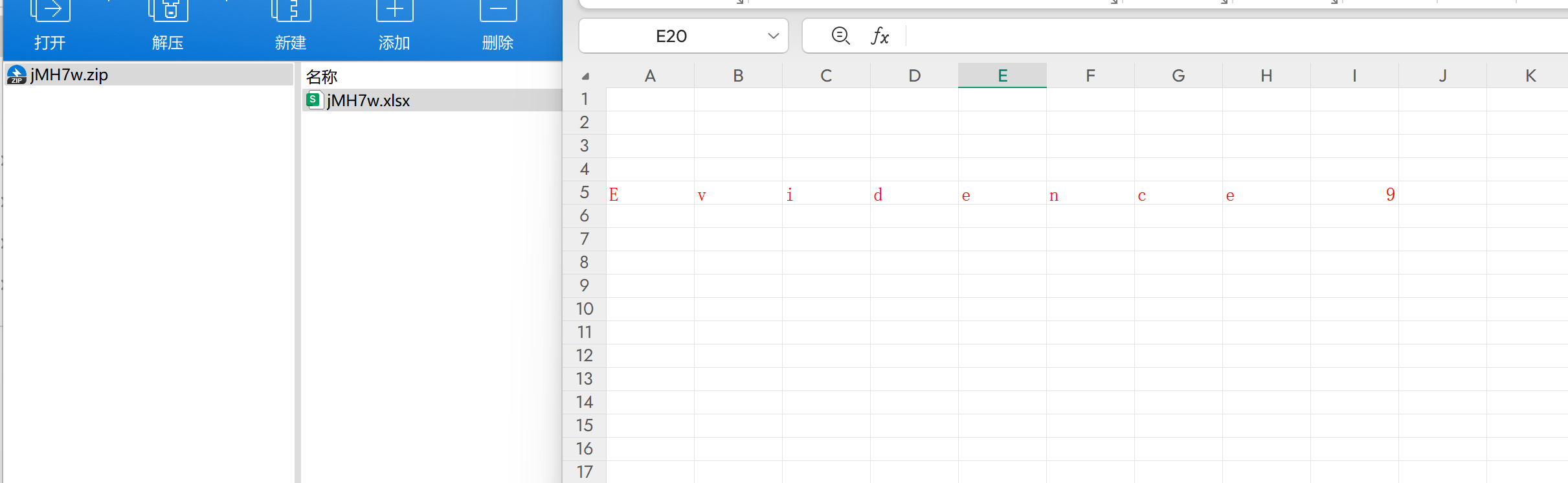

Evidence9

还是后缀不同,解压,打开表格发现没东西,改一下字体颜色就好

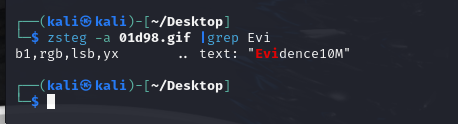

Evidence10

直接用zsteg查看,但是直接看的话,又很多,加grep使用

zsteg -a 01d98.gif |grep Evi

info 评论功能已经关闭了呐!